MOKUHTFESA

DZSatien Légendaire

- Inscrit

- 5/1/10

- Messages

- 1 268

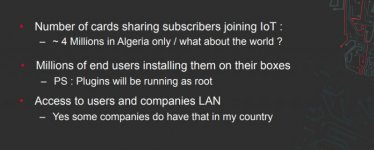

La télévision par satellite est répandue en Europe et en Afrique du Nord. Ceci grâce aux récepteurs satellites qui utilisent pour décoder les signaux satellites cryptés. Vous devez vous abonner mais vous savez comment les gens aiment avoir quelque chose pour rien. Ces boîtiers sont exploités par des pirates et le résultat est que des millions de ces décodeurs ne demandent qu'à former des botnets.

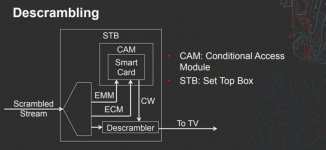

Les récepteurs satellites fonctionne sous Linux. Ils utilisent un lecteur de carte pour tirer un mot de contrôle (CW).

Un marché noir entier s'est développé autour de ces mots de code. Au lieu d'acheter une carte valide, les gens installent des plugins à partir d'Internet, ce qui amène le système à solliciter un serveur qui fournira des mots de controles valides. C'est ce qu'on appelle le "cardsharing".

Du côté des utilisateurs, cela fonctionne simplement; l'utilisateur regarde la télévision gratuitement. Le problème est que ces utilisateurs ont exposé une box Linux connecté au réseau à Internet et ont installé des scripts non vérifié à partir de sources inconnu, voir même cryptés.

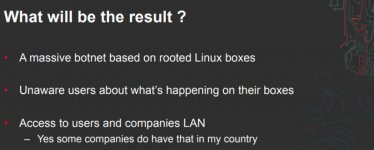

Ce que vous devez savoir sur ce système pour créer un botnet:

-Construire un plugin en C / C ++

-Héberger un serveur de partage de cartes payants tant qu'a faire ou même gratuit

-Les victimes de Botnet viennent à vous

-C'est littéralement si facile. Les compilations binaires sont du STLinux (gcc) est disponible dans les dépôts Linux. Le STB cherchera un répertoire "bin" sur une clé USB au démarrage , le binaire dans ce dossier sera automatiquement installé.

-L'utilisateur reçoit la télévision gratuite, en installant volontairement le Malware.

Voila pourquoi il faut toujours vérifier la somme de contrôle lorsque vous téléchargez un logiciel à installer sur votre propre système. En cherchant des logiciels cardsharing sur de nombreux sites de téléchargement sur Internet et il y avait plusieurs sommes de contrôle différentes. L'hypothèse est que ceux-ci transportent différentes charges utiles de logiciels malveillants.

De même, les boxs sont à l'origine vulnérable, fonctionnant par défaut avec des privilèges root SUPER UTILISATEUR. Les mises à jour du fabricant ne font rien pour corriger ou améliorer le système d'exploitation, elles sont 100% mises à jour des expériences utilisateurs. Même si vous ne voulez pas utiliser un service de cardsharing, l'appareil peut être compromis simplement en étant connecté à Internet.

C'était le sujet du discours de Sofiane Talmat au DEF CON 23.

Les récepteurs satellites fonctionne sous Linux. Ils utilisent un lecteur de carte pour tirer un mot de contrôle (CW).

Un marché noir entier s'est développé autour de ces mots de code. Au lieu d'acheter une carte valide, les gens installent des plugins à partir d'Internet, ce qui amène le système à solliciter un serveur qui fournira des mots de controles valides. C'est ce qu'on appelle le "cardsharing".

Du côté des utilisateurs, cela fonctionne simplement; l'utilisateur regarde la télévision gratuitement. Le problème est que ces utilisateurs ont exposé une box Linux connecté au réseau à Internet et ont installé des scripts non vérifié à partir de sources inconnu, voir même cryptés.

Ce que vous devez savoir sur ce système pour créer un botnet:

-Construire un plugin en C / C ++

-Héberger un serveur de partage de cartes payants tant qu'a faire ou même gratuit

-Les victimes de Botnet viennent à vous

-C'est littéralement si facile. Les compilations binaires sont du STLinux (gcc) est disponible dans les dépôts Linux. Le STB cherchera un répertoire "bin" sur une clé USB au démarrage , le binaire dans ce dossier sera automatiquement installé.

-L'utilisateur reçoit la télévision gratuite, en installant volontairement le Malware.

Voila pourquoi il faut toujours vérifier la somme de contrôle lorsque vous téléchargez un logiciel à installer sur votre propre système. En cherchant des logiciels cardsharing sur de nombreux sites de téléchargement sur Internet et il y avait plusieurs sommes de contrôle différentes. L'hypothèse est que ceux-ci transportent différentes charges utiles de logiciels malveillants.

De même, les boxs sont à l'origine vulnérable, fonctionnant par défaut avec des privilèges root SUPER UTILISATEUR. Les mises à jour du fabricant ne font rien pour corriger ou améliorer le système d'exploitation, elles sont 100% mises à jour des expériences utilisateurs. Même si vous ne voulez pas utiliser un service de cardsharing, l'appareil peut être compromis simplement en étant connecté à Internet.

C'était le sujet du discours de Sofiane Talmat au DEF CON 23.